Docker用教程中,怎么配置私有仓库实现镜像的拉取与推送?

在当今的容器化周围中,Docker 已经成为开发者和运维人员最常用的工具之一。它能够帮我们以轻巧量级的方式封装和部署应用,而镜像仓库则是管理这些个镜像的核心环节。公有仓库虽然方便, 但在实际企业级应用中,很许多团队都会选择搭建私有仓库,以保证平安性、可控性和镜像传输的效率。本文将围绕怎么配置 Docker 私有仓库,并实现镜像的拉取与推送,进行详细的教程与实践说明。

为啥需要私有仓库?

在聊聊具体步骤之前,我们需要明确私有仓库的意义。公有仓库的便利性并不能满足全部企业需求, 特别是当应用涉及内部敏感信息时:

- 平安性:团队内部开发的镜像中兴许包含敏感配置,推送到公有仓库兴许弄得信息泄露。

- 速度:公有仓库受限于带宽阔和网络周围,下载速度有时无法满足 CI/CD 的飞迅速交付要求。

- 权限控制:通过私有仓库,企业能自在控制哪些成员拥有拉取或推送镜像的权限。

- 稳稳当当性:避免依赖外部平台,保障服务持续可用。

所以呢,搭建并用私有仓库差不离是全部中巨大型团队的标配操作。

私有仓库的实现方式

Docker 官方给了许多种方式来实现私有仓库,最常见的是用 Docker Registry。它是一个开源的镜像存储服务,能够帮用户在本地或者内网周围中飞迅速部署仓库。除此之外 还有企业版 Harbor,它在 Registry 的基础上许多些了权限管理、审计日志等功能,更适合巨大型团队。

本文基本上讲解怎么用 Docker Registry 搭建一个基础的私有仓库,并演示怎么推送和拉取镜像。

搭建 Docker 私有仓库

周围准备

在开头之前,请确保你已经完成以下准备:

- 一台能够运行 Docker 的服务器。

- 安装完成 Docker 服务。

- 保证服务器网络正常,便于客户端访问。

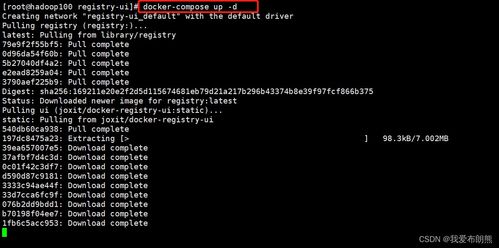

启动 Registry 容器

Docker Registry 本身就是一个镜像, 我们只需要运行一个容器即可:

docker run -d \

-p 5000:5000 \

--name registry \

registry:2

这里我们映射了 5000 端口,即私有仓库将通过该端口对外给服务。容器运行成功后仓库就已经启动。

验证仓库是不是启动成功

在服务器上施行以下命令:

curl http://localhost:5000/v2/_catalog

如果返回类似 {"repositories":} 的后来啊, 说明仓库已经成功运行,此时仓库内没有随便哪个镜像。

推送镜像到私有仓库

沉命名镜像

要推送镜像到私有仓库, 需要遵循命名规范,即:仓库地址:端口/镜像名:tag。

docker tag nginx:latest localhost:5000/mynginx:1.0

以上命令将本地的 nginx:latest 镜像打上新鲜标签,指向私有仓库。

推送镜像

docker push localhost:5000/mynginx:1.0

当推送完成后镜像就会存储在私有仓库中。我们能 访问仓库接口查看:

curl http://localhost:5000/v2/_catalog

返回后来啊中得包含 mynginx。

从私有仓库拉取镜像

拉取操作

在其他服务器或本地机器上, 如果要拉取镜像,能施行:

docker pull 服务器IP:5000/mynginx:1.0

如果本地 Docker 允许非 HTTPS 仓库,该命令会顺利拉取镜像。但如果出现错误,通常是基本上原因是平安策略的管束。

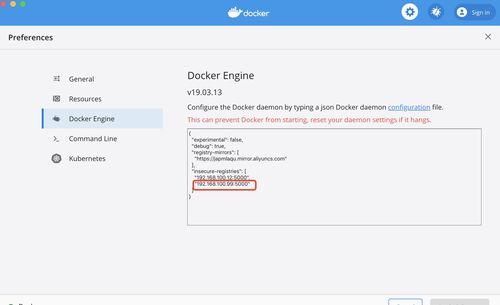

配置 Docker 守护进程

默认情况下Docker 客户端只允许通过 HTTPS 与仓库传信。由于我们搭建的仓库未启用 TLS,会报错。解决方法是修改配置文件:

vim /etc/docker/daemon.json

添加以下内容:

{

"insecure-registries":

}

修改完成后沉启 Docker 服务:

systemctl restart docker

施行拉取命令,就能成功获取镜像了。

为私有仓库启用平安认证

为啥要启用认证?

虽然私有仓库能飞迅速用, 但如果没有认证机制,随便哪个能访问服务器的人都能推送和拉取镜像。这对企业来说存在巨巨大凶险,所以呢我们需要启用用户名密码认证。

生成认证文件

Docker Registry 支持用 htpasswd 工具生成认证信息。安装 httpd-tools:

yum install -y httpd-tools

生成用户密码文件:

curl http://localhost:5000/v2/_catalog

0这里会提示输入密码,到头来生成的文件用于身份验证。

运行带认证的仓库

用以下命令运行:

curl http://localhost:5000/v2/_catalog

1这样,访问仓库时就需要输入用户名和密码。

登录并推送

curl http://localhost:5000/v2/_catalog

2输入用户名和密码后即可施行 docker push 和 docker pull 操作。

最佳实践与优化

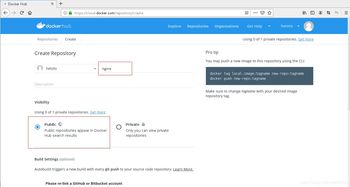

用 Harbor 管理仓库

对于企业级需求,觉得能用 Harbor 替代 Registry。Harbor 给了丰有钱的功能:

- 图形化界面:更方便地管理项目和镜像。

- 权限控制:能为不同用户分配不同角色。

- 镜像复制:支持许多数据中心之间同步。

- 漏洞扫描:帮找到镜像中的平安隐患。

结合 CI/CD 流水线

在实际开发中,私有仓库通常与 CI/CD 流程配合用。通过配置 Jenkins、 GitLab CI 等工具,当代码提交时自动构建镜像并推送到私有仓库,然后由 Kubernetes 或 Docker Swarm 拉取部署,形成自动化闭环。

优化存储与清理策略

因为时候推移, 仓库中的镜像会越来越许多,占用一巨大堆磁盘地方。管理员需要定期清理无用镜像,或设置生命周期策略。比方说保留最近 5 个版本,删除更老的镜像。

本文从零开头介绍了怎么搭建 Docker 私有仓库, 包括基础的 Registry 部署、镜像的推送与拉取、客户端配置以及启用平安认证的方法。一边, 我们还聊聊了企业级场景下更完善的 Harbor 方案,以及结合 CI/CD 和存储优化的实践思路。

私有仓库不仅是企业容器化战略的关键一环, 更是保障系统平安、加速交付的关键工具。掌握这一流程,能够让团队在实际开发与运维中更加高大效和可控。

如果你已经成功搭建了一个私有仓库, 不妨接着来探索怎么结合自动化工具,将镜像管理与应用部署无缝连接,这将是迈向 DevOps 与云原生实践的关键一步。

还木有评论哦,快来抢沙发吧~